家有WiFi,但网络安全吗?小心隔墙有耳!

2021-11-06

来源:祺印说信安

一位以色列安全专家骑着自行车在市区闲逛,他使用WiFi嗅探装置成功收集了5000个WiFi网络样本,并从中成功破解了70%的WiFi网络密码。这项试验再次证明了,当前无线网络的密码设置是多么的脆弱。虽然这件事发生在以色列,但谁敢保证不会发生在你我身边呢?

事件经过

无线设备在从一个接入点移动到另一个接入点时始终保持连接状态。这是因为存在保障这种连接性的协议和标准。但是攻击者也知道该如何利用这些协议和标准。据说,通过这些协议和标准可以收集重要的WiFi密钥,利用收集的WiFi密钥便有可能破解出网络密码。

伊多·霍维奇(Ido Hoorvitch)是以色列安全公司 CyberArk 的一名安全研究人员,近期他做了这样一项试验。霍维奇骑着自行车在以色列第二大城市特拉维夫市内到处闲逛,在他的背包里携带了由一台带有 AWUS036ACH ALFA网卡(价值50 美元)的笔记本电脑和自制无线扫描设备组成的嗅探装置。他事先从GuitHub免费下载了一款名为”Hcxdumptool“的工具,用于从他路过的附近WiFi网络中收集WPA数据包,此次试验他共收集了5000个WiFi网络样本。

然后,他利用收集到的5000个WiFi网络样本开始进行网络密码破解试验。众所周知,以色列的无线网络大多使用手机号码作为密码。霍维奇恰恰利用这一点,他先使用 Hashcat密码破解工具破解经过哈希处理的密码,在5000个网络样本中破解了2200个网络密码。然后,他又使用Rockyou.txt 作为字典发起标准的字典攻击,破解了1359个网络密码。如此以来,5000个网络样本共破解出3559个网络密码,破解率高达70%以上。

特拉维夫市区有超过 390 万人口,你可以想象如果这次试验不仅限于对 5,000 个WiFi网络样本的研究,这个数字会是多少。霍维奇表示,此项试验的目的就是想让大家看清楚当前无线网络的密码系统是多么的脆弱。

无线网络的安全现状

随着新冠疫情在全球大流行,以远程访问为代表的非接触性工作模式已成为趋势,保护家庭网络安全变得势在必行,如果不这样做,就会给企业带来风险。家庭网络很少有与企业网络那样完善的安全机制,安全措施的强度取决于其最薄弱的环节。

众所周知,在任何国家或地区WiFi设备(WLAN无线局域网设备)的网络协议安全性都相当脆弱。在过去的二十年里一直修修补补,但网络安全意识淡漠年代遗留的先天设计缺陷却始终是一个巨大隐患。随着智能手机、笔记本电脑、智能家居、联网汽车等搭载WiFi组件的设备在全球市场快速普及,WiFi网络的一些先天缺陷被深埋并扩散到全球数字网络,成为一颗随时可能被引爆的”深水炸弹。

今年5月,美国纽约大学阿布扎比校区的一名安全研究人员马蒂·凡赫尔夫(Mathy Vanhoef)曾发表了一篇论文,指出所有WiFi设备都至少存在一个设计漏洞,大多数产品存在多个漏洞。马蒂·凡赫尔夫在2017年发现了KRACK攻击(密钥重装攻击),通过KRACK攻击,攻击者可以窃取所有网络信息。

此次试验说明的问题

WiFi密码设置过于简单

在安全行业,密码一直是使无线设备变得危险的重要因素之一。大部分人在使用无线设备构建网络时,不设置密码或保留1234等默认密码是一个重大安全隐患。尤其是在家庭路由器等无线设备方面,密码管理不善的问题更多。并且随着远程办公人数的逐渐增多,这种密码管理不善的情况会引发严重的安全问题。

霍维奇在其博客中写道:”在相对发达的以色列第二大城市,安全专家可以在骑自行车闲逛的同时轻松窃取70%的网络密码,这一事实表明即将到来的数字时代是多么危险。每个组织自身都应该保护好自己的网络安全,那就从密码管理这一小步开始。“

大多数WiFi网络密码可以利用PMKID进行破解

此次试验的关键除了密码之外还有另一件事,那就是PMKID。PMKID是Pairwise Master Key Identifier的缩写,意思是”成对主密钥标识符“。”成对主密钥“即PMK,即使设备移动到相同网络内的其他接入点,设备也能继续保持连接状态。因此,如果是在同一个网络中,即使用户在移动过程中改变接入点,也无需每次都重新进行身份验证。该功能在部分网络设备中被设置为默认开启。

在Jens Steube(Hashcat 的首席研发者)研究之前,当黑客想要破解 WiFi 密码时,他们需要及时捕获客户端和路由器之间在建立连接的过程中发生的四次握手(又称连接终止协议)。简而言之,攻击者需要在用户或设备连接到 WiFi 网络时实时监控网络。因此,黑客需要位于接入点(路由器)和客户端之间的物理位置,等待用户输入正确的密码,并正确嗅探到四次握手的所有数据包。如果黑客不想等待受害者建立连接,攻击者可以取消对已连接用户的身份验证,迫使受害者重新进行一次四次握手。

另一个攻击方法是建立一个具有相同 SSID(网络名称)的恶意孪生网络,诱导受害者尝试登录假网络。当然,它的一个主要缺点是很容易被注意到,并且它很容易被追踪。

简单来说,如果攻击者想要破解 WiFi 密码,他们需要在正确的时间(用户登录时)出现在正确的位置(用户和路由器之间)并且很幸运(用户输入了正确的密码)并且所有四个数据包都被准确地嗅探到。

所有这一切都随着Jens Steube的创新性研究而发生改变,该项研究暴露了一个针对RSN IE(稳健安全网络信息元素)的新漏洞,以检索可用于破解目标网络密码的PMKID哈希值。PMKID 是一个哈希值,用于无线访问接入点(AP)之间的漫游功能。

Jens Steube的创新技术是无客户端的,这使得实时捕获用户登录信息和用户连接到网络的需求完全过时。简单地说,我们只要在路由器或网络附近,不需要等待用户连接到他们的路由器,就能获取网络路由器的PMKID哈希值,进而尝试进行密码破解。

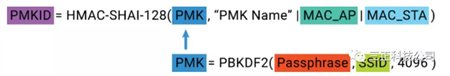

但要做到这一点,还需要四种信息。它们是无线网的网络名称(SSID)、路由器的Mac地址、客户端电脑的Mac地址和PMKID。结合这些信息,攻击者就可以算出与每个可能代入的密码相关联的PMK。然后,通过将此列表应用于另一个哈希算法(如下图),就可以算出PMKID。攻击者只需更换候补密码,就会生成新的PMK和PMKID,如此重复此操作,直到匹配为止。

计算 PMKID 哈希值和 PMK 的流程 图片来源:CyberArk网站

虽然说起来很简单,但如果代入大量候补密码,找到匹配的PMK和PMKID并不是一件容易的事情。众所周知,大多数以色列用户使用手机号码作为WiFi网络密码,如此一来,破解密码就等于计算所有以色列手机号码的可能性。以色列手机号是05开头的10位数字,所以除去05以外,只有8位数,也就是1亿种数字组合。这样代入约1亿个数字组合即可。研究人员使用一台普通的笔记本电脑,利用该方法以平均每个密码9分钟的速度破解了2200个网络密码。

然后,研究人员又使用最常见的字典Rockyou.txt 执行标准的字典攻击,破解了1359个网络密码,其中大多数密码只使用了小写字母。

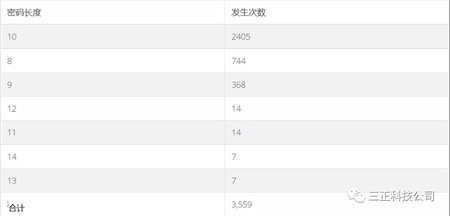

以下是破解密码的统计数据(按照密码长度破解):

如上表所示可以看出,除了10位密码(我们为其定制了掩码)外,随着密码长度的增加,被破解的密码数量减少了。这里我们可以得出这样的结论:密码长度越长安全性越好。

另外,CyberArk公司研究人员通过访问大约5000个无线网络继续致力于匹配 PMK和PMKID工作。通过随机访问网络并分析密码状态,最终确认这5000个无线网络中,44%的人使用他们的电话号码作为密码,18%的人使用非常简单的密码设置,如只包含数字或仅包含小写字符等。除此之外,剩下的密码设置也不是特别复杂,破解它们只是时间的问题。

结论

此次试验总共破解了特拉维夫市区及其周边的3500多个WiFi网络密码——占总样本的 70%,可见WiFi网络的密码设置是多么的脆弱。研究表明,大多数用户并没有为WiFi网络设置强密码,一旦WiFi网络密码被破解会给个人和企业等带来了严重的安全风险。

对于个人来说,首先,WiFi网络被多人使用会占用您的部分带宽,会极大影响网速,影响您自身的正常上网体验。其次,攻击者可以通过发起中间人(MITM) 攻击等各种技术手段截取用户上网设备发送和接受的数据,用户设备中的个人隐私容易遭到泄露。再次,攻击者可以通过劫持网络窃取您的重要帐户信息,例如银行帐户、电子邮件帐户以及其它敏感凭据,使您的财产安全失去保障。最后,如果路由器的默认密码没有更改的话,黑客能轻易获得路由器的管理权,从而篡改并劫持DNS,甚至还可以接管你家里的智能设备等等。

对于企业而言,攻击者有可能获得对远程用户的WiFi网络的初始访问权,然后跳到用户的计算机并等待VPN连接或用户前往办公室,然后从那里横向移动至整个公司网络。

那么,我们该如何保护自己的WiFi网络安全呢?

一是提高密码强度。设置更加复杂的WiFi密码,使用数字加字母、符号,建议字母使用大小写,也可选择特殊符号,并且密码长度至少要在 10 个字符以上。更改路由器的默认用户名和密码。

二是更新路由器固件版本。禁用弱加密协议(如 WAP 或 WAP1)。

三是勤换密码。就像定期更换电脑系统密码一样,定期修改自己的WiFi密码,保证安全性。

四是隐藏WiFi名称。让他人搜索不到你的WiFi。

五是禁用路由器的WPS功能和漫游模式。

最后,需要说明的是,如果应用多重身份验证(MFA),那么破解WiFi网络密码几乎不可能成功。但对于个人WiFi网络来说,将多重身份验证应用于个人WiFi网络是不切实际的作法。因为,多重身份验证不太可能被广泛用于一般消费者,这从实用性方面已被PASS掉了。