2021年第一季度工业网络犯罪影响报告

2021-05-21

来源:互联网安全内参

【编者按】近日美国最大的燃油管道运营商Colonial Pipeline遭受勒索软件攻击,这并不令人感到意外。自1月份以来,影响关键基础设施运营的攻击数量急剧上升。水处理厂、燃料分配设备、能源和医院等公用事业都受到黑客的高度关注。OTORIO发布的《2021年第一季度工业网络犯罪影响报告》发现,远程操作增加带来的挑战,加上黑客对OT网络固有漏洞的认识不断提高,导致2021年第一季度针对工业和关键基础设施目标的网络攻击急剧上升。与上一季度相比,破坏性工业网络攻击增加了200%。

在此份报告中,OTORIO讨论了2021年第一季度工业网络攻击的主要趋势:破坏性工业网络攻击、勒索软件、远程访问漏洞利用和网络钓鱼攻击急剧上升;回顾了各行业中值得关注的攻击事件:水处理、能源行业、海事部门、汽车和医疗保健;讨论了网络攻击对制造业生产运营的影响;并回顾了远程访问和VPN漏洞。

在新冠肺炎疫情全球流行一年多后,制造业和关键基础设施行业受到疫情的严重影响,导致运营中断、生产力损失和销售额下降等。因此,大多数公司不得不重新评估其运营模式,并增加自动化、远程访问解决方案、IT-OT融合和云技术等的使用。

在2020年,针对工业和关键基础设施组织、政府和个人的网络攻击数量打破了纪录。远程操作增加带来的挑战,加上黑客对OT网络固有漏洞的认识不断提高,导致2021年第一季度针对工业和关键基础设施目标的网络攻击急剧上升。

一、2021年第一季度主要趋势

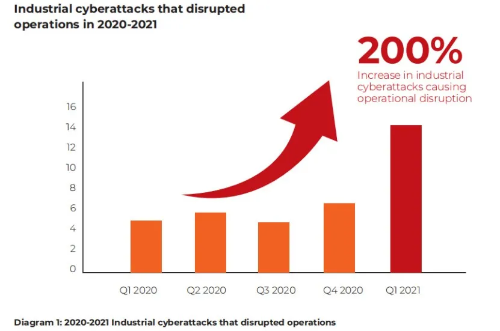

( 1 ) 破坏性工业网络攻击翻倍

自1月份以来,影响大型制造厂商和关键基础设施运营的攻击事件数量急剧上升。水处理厂、燃料分销商、能源公用事业公司和医院等公用事业公司正受到黑客的高度关注。

2021年第一季度,有14家工业企业和关键基础设施组织的运营遭受了受到网络攻击,数量超过2020年第3季度和第4季度的总和,与2020年第4季度相比增长了200%。

继2020年针对工业企业的网络攻击上升之后,在2021年第一季度,随着攻击者的经验增加,攻击者会设法造成更严重的破坏。这可以解释为什么美国拜登政府非常严肃地对待网络安全威胁,并于5月12日签署了一项行政令,重点关注运营水处理和能源输送等公用事业的工业控制系统,以改善美国国家网络安全和保护联邦政府网络。

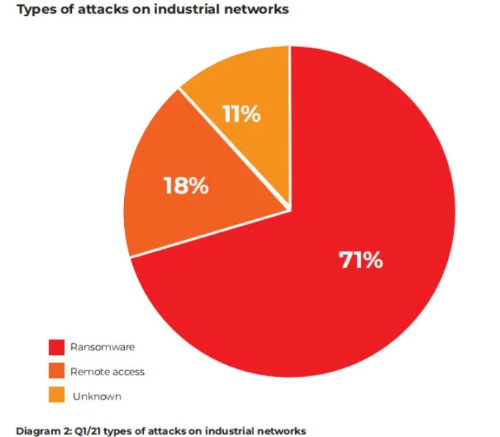

( 2 ) 日益严重的勒索软件威胁

黑客选择勒索软件作为攻击油气管道运营商的攻击手段也不足为奇。2021年第一季度,整个工业部门越来越多地成为勒索软件威胁参与者的重点攻击目标,至少70%针对运营网络的主要攻击是勒索软件攻击。

所有领域的勒索软件攻击都越来越大胆,越来越频繁,而且代价也越来越高。针对工业组织的勒索软件攻击仅次于针对政府的勒索软件攻击。

勒索软件威胁行为者正越来越多地采用更复杂的技术来威胁制造业运营和关键基础设施。网络安全专家们的研究结果显示,代码正在频繁合并,这些代码寻找并利用工业控制系统中的漏洞,并可以从IT网络传播到OT网络。

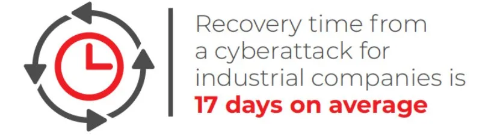

然而,勒索软件支付并不能说明问题的全部,向攻击者支付赎金也不意味着攻击已经结束。工业企业从网络攻击中恢复的时间平均为17天,一些企业需要数周甚至数月的时间才能够全面恢复生产。

( 3 ) 远程访问攻击

新冠疫情对工业部门最重要的影响之一是促使制造业严重依赖远程访问OT网络。随着远程访问系统对生产和业务连续性的重要性增加,远程访问系统仍然是2021年数字化行业的致命弱点。

2021年第一季度,在工业自动化和控制系统中披露和报告的新漏洞超过52个,其中大部分与远程访问攻击有关。

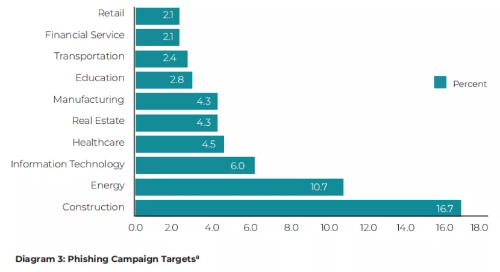

( 4 ) 网络钓鱼攻击

黑客和网络诈骗团伙利用新冠疫情大流行,发送带有疫情相关信息的欺诈性电子邮件和移动信息,诱使用户点击含有恶意软件的恶意链接或打开附件。在疫情大流行的最初几个月里,钓鱼攻击增加了近700%,其中许多包含与疫情相关的关键字。

在2021年,网络罪犯正试图利用疫苗来实施网络钓鱼攻击。FBI去年12月就新冠肺炎疫苗相关的欺诈计划发出警告。

网络钓鱼活动对制造业和关键基础设施公用事业来说是巨大的风险,尤其是与远程工作相关的风险。由于许多员工远程操作生产车间和运营网络,成功的网络钓鱼攻击可以让攻击者直接访问运营网络。

今年早些时候,OTORIO研究人员与Check Point Research联手,深入调查并分析了一场针对数千家全球组织的大规模网络钓鱼活动,揭示了整体感染链、基础设施以及电子邮件的分发方式。攻击者发起了一场网络钓鱼活动,成功绕过了Microsoft Office 365高级威胁保护(ATP),窃取了1000多名公司员工的凭据。有趣的是,由于他们的攻击链中存在一个简单的错误,网络钓鱼活动背后的攻击者将他们窃取的凭据暴露在了公共互联网上。通过简单的谷歌搜索,任何人都可以找到被盗的凭证。

二、针对各行业攻击事件回顾

( 1 ) 水利行业

以任何标准衡量,水处理和分配都是至关重要的任务,为企业和家庭提供最基本和关键的资源。然而,通常由传统系统提供动力的处理和分配作业,仍然高度暴露在网络攻击之下。

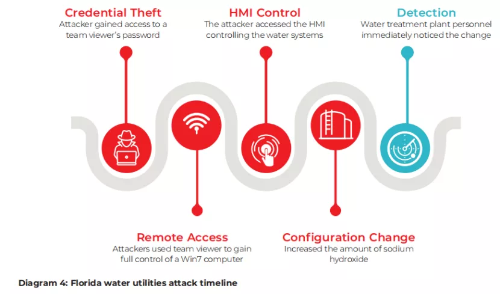

2021年2月,黑客入侵了佛罗里达州Oldsmar市的水处理系统,该市有近14000名居民。攻击者操纵了供水系统的氢氧化钠水平,如果不是一个员工迅速发现的话,这可能会危及数千人的生命。

攻击者通过TeamViewer的一个保护较差的版本获得了对Oldsmar工厂系统的访问权,TeamViewer是一个广泛用于管理远程访问IT系统的工具。在攻击发生前6个月,该设施已经停止使用TeamViewer,但仍保留安装。攻击使用多个用户和设备共享的被盗凭据远程登录到控制供水系统的HMI站。

( 2 ) 能源行业

能源行业是全世界网络犯罪分子的攻击目标。受害者包括荷兰能源供应商Eneco、巴西能源公用事业公司Copel和Eletrobras、及英国能源巨头Npower等。

2021年1月,巴西燃料分销商Ultrapar因受到网络攻击而停止了部分子公司的运营,公司花了将近两天时间才恢复运营。

( 3) 海事部门

海事部门由于依赖于航海、通信和物流技术,因此特别脆弱。与此同时,船上和陆基系统都在迅速老化,许多货船的平均使用寿命为25-30年。

这种脆弱性和经济中心性的结合,导致了对海事船舶和基础设施的网络攻击不断增加。世界经济论坛将对交通基础设施的网络攻击列为2020年世界第五大风险,而对海事部门的网络攻击在过去三年中增加了惊人的900%。在2020年被攻击的目标中,包括联合国海事机构、航运巨头MSC和法国集装箱运输公司CMA CGM。

( 4 ) 汽车行业

勒索软件威胁者越来越多地采用更复杂的技术来威胁整个制造业务,特别是汽车行业。据报道,2021年2月,起亚汽车公司遭到勒索软件DoppelPaymer的攻击,导致运营中断,包括其车载OEM信息娱乐和远程信息处理服务UVO的中断。起亚的母公司现代汽车美国公司也受到了攻击的影响。2021年3月,Applus Technologies的汽车排放测试平台遭到网络攻击,导致美国8个州的汽车检测工作至少中断了两周。

犯罪分子显然把目光投向了汽车行业,因为他们明白制造商和服务提供商承受不起任何运营中断。汽车行业是数字化和自动化领域的领先行业之一,因此更容易受到网络攻击。

( 5 ) 医疗保健

随着全球医疗系统持续与新冠疫情斗争,网络犯罪分子也继续以医疗机构的操作系统为攻击目标,造成了对疫情应对的减缓,并且干扰了患者护理。

法国西南部的达克斯医院在2月9日遭到勒索软件攻击,然后在2月15日,里昂附近的一家医院也遭到了类似攻击,这两次攻击都使用了Ryuk勒索软件。3月8日法国西南部Oloron-Sainte-Marie医院也遭受了勒索软件攻击。黑客关闭了医院系统,影响手术设备、药物管理、患者记录和其他医疗管理系统。患者干预和治疗被取消,危重患者被转移到其他医院。

三、对制造业生产运营的影响

自2021年1月以来,攻击者已经成功扰乱了多家大型制造企业的生产运营,包括:

1月,美国包装业巨头WestRock遭受了勒索软件攻击,造成公司生产和运输能力严重中断,公司股票因此在短短一周内下跌了11%。

3月,跨国啤酒制造商Molson Coors遭受了恶意软件攻击,导致处理啤酒厂运营、生产和发货的部分业务延误和中断,直至4月份其生产业务才缓慢恢复。

3月,德国涂料制造商Remmers遭受了网络攻击,导致大部分生产关闭。

3月,加拿大物联网设备制造商Sierra Wireless遭受勒索软件攻击,导致生产基地停产,网站及内部运营也受到影响。

4月,意大利两家工业生产企业遭受了Cring勒索软件攻击,导致生产设施暂时停产了两天。

四、漏洞及利用

( 1 ) VPN漏洞

攻击者经常利用VPN解决方案中的漏洞来获得对运营网络的远程访问。Cring勒索软件通过利用FortiGate VPN服务器中的一个漏洞CVE-2018-13379,被用于攻击欧洲工业目标和控制系统。该漏洞使得未经验证的攻击者能够获取包含VPN用户名和明文密码的会话文件。

VPN解决方案的另一类漏洞是,恶意内部人员可以利用此类漏洞远程攻击组织网络。攻击者通常是不满的现任或前任员工,他们保留着对敏感网络的访问权限。用户可能会通过特权滥用造成广泛的损害。

2021年4月,堪萨斯州埃尔斯沃斯Post Rock水区的一名前雇员在辞职两个多月后被控远程访问一家水处理公司的计算机,并关闭了使水可以饮用的清洁和消毒程序。

( 2 ) 远程访问漏洞

在2021年第一季度,工业自动化和控制系统中披露和报告了超过52个新漏洞。这些漏洞是在西门子、施耐德和TRUMPF等工业巨头以及Pepperl + Fuchs和MB Connect等规模较小的工业制造商的产品中发现的。自动化软件以及监控和远程访问解决方案的漏洞数量将在2021年继续上升。

在2021年第一季度,OTORIO的渗透测试人员在工业远程访问解决方案MB Connect中发现了超过20个严重的安全漏洞。攻击者可以利用这些漏洞造成严重破坏,包括:

通过在MB Connect设备中导致拒绝服务,阻止对数百个不同的MB Connect客户生产车间的远程访问;

窃取敏感客户信息和个人数据;

访问MB Connect的敏感数据,包括源代码、SQL文件和脚本文件;

控制MB Connect网站上的网页,为有针对性的网络钓鱼攻击提供便利,以窃取MB Connect客户的证书。攻击者可以使用这种被盗的凭证连接到客户的生产车间,造成严重的破坏。

在当今网络安全形势不稳定的情况下,关键基础设施运营要真正减轻损害,方法之一就是要防止破坏。可以使用一种网络防御方法,将传统的被动防御方法与适应环境需要的主动降低风险的方法相结合。主动防御方法包括在遭受攻击前识别并缓解风险的行动,应对措施包括在遭受攻击后依靠快速检测和响应将生产中断降至最低。

正如Colonial Pipeline遭受的勒索软件攻击和其他针对关键基础设施的攻击所示,攻击通常只有在造成严重破坏后才能被检测到,当涉及到关键公用事业时,攻击可能会扰乱甚至危及人类的生命。

关键基础设施组织如果采取积极主动的方式,采取先发制人的措施降低风险,将大大降低成为网络攻击受害者的可能性,也将减少潜在的损害和受到攻击后的响应时间。这应该是任何公用事业安全和网络安全利益相关者的首要任务。